Pourquoi améliorer la sécurité de vos ordinateurs et de vos smartphones ?

Indépendamment de la taille de votre société, la sécurité de vos données est très probablement importante pour ne pas dire vitale à votre activité, ce que soit au travers de votre chiffre d’affaire comme de la réglementation que vous devez respecter.

De plus vous être confronté à un besoin grandissant de fournir à vos utilisateurs plus de souplesse dans l'accès aux données que ce soit d'un point de vue géographique (déplacement, télétravail) qu'avec des terminaux n'appartenant pas à l'entreprise (PC, smartphone, tablette, BYOD).

- Vos données sont inévitablement au cœur de votre activité (Devis, Appel d’offres, Contrats, Audit, Consultation, Facture, CRM, ERP, Données personnelles, Données de santé, Données financière…). Certains des points suivants sont importants dans votre business :

- Leur disponibilité au moment opportun est obligatoire

- Leur corruption (données altérées ou effacées)

- La fuite de données peut avoir un effet sur votre rentabilité et/ou sur votre image de marque

- Les nouvelles réglementations prenant en compte la confidentialité des données, comme le demande le RGPD, vous oblige non seulement à faire une cartographie de vos données pour savoir où elles sont stockées, par qui elles sont accessibles et de les classer par criticité.

Vous ne savez encore parfaitement comment vous devez gérer la sécurité de vos données et par voie de conséquence comment intégrer l’amélioration de la sécurité des périphériques (Ordinateurs et Smartphones) de vos collaborateurs. La situation se complique si certains d’entre eux utilisent leur propre équipement, cas fréquent des smartphones personnels utilisés dans l’environnement professionnel (BYOD).

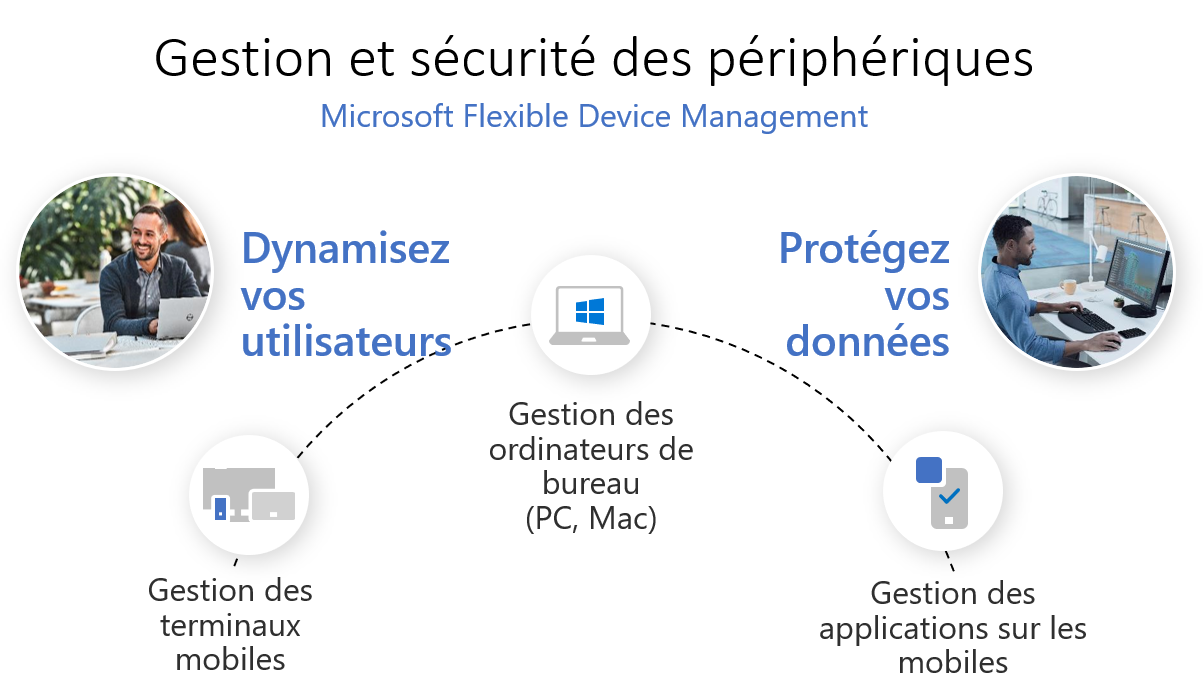

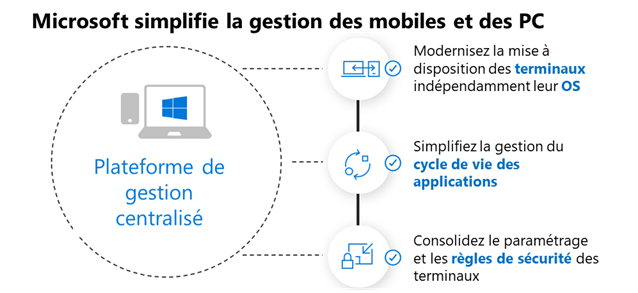

Nous vous proposons ici de voir comment vous pouvez centraliser la gestion de la sécurité des terminaux de vos utilisateurs afin que les règles de sécurité que vous souhaitez leur imposer puissent être facilement déployées sur leurs périphériques (ordinateurs, smartphone : personnel ou d’entreprise).

Nous supposons donc à ce stade que vous avez déjà déterminé certaines menaces auxquelles vous êtes exposé et pas voie de conséquence aux règles de sécurité minimales à mettre en œuvre sur les terminaux qui vont accéder à vos données.

A savoir : Si vous ne savez par où démarrer dans cette segmentation et classification de vos données, nous pouvons vous accompagner dans cette première démarche ou aller plus loin par une analyse de risque.

De même nous pouvons vous accompagner dans le déploiement Intune sur vos terminaux. Demandez-nous un devis.

Les mesures de sécurité sur les menaces que vous avez retenues

Supposons arbitrairement que vous ayez identifié les menaces suivantes :

- Vol de périphériques et surtout les ordinateurs portables et les smartphones/tablettes

- La confidentialité des identifiants de connexion (login/mot de passe)

- Le contrôle et la gestion des accès aux données par une gestion centralisée des identifiants de connexion

- La fuite de données, par un besoin de verrouiller les périphériques quand les utilisateurs ne s’en servent pas

- La surveillance de l’installation de logiciels potentiellement dangereux. Sans pour autant interdire totalement à un utilisateur d’installer un programme. Ce qui est d’autant plus difficile sur un smartphone personnel (BYOD)

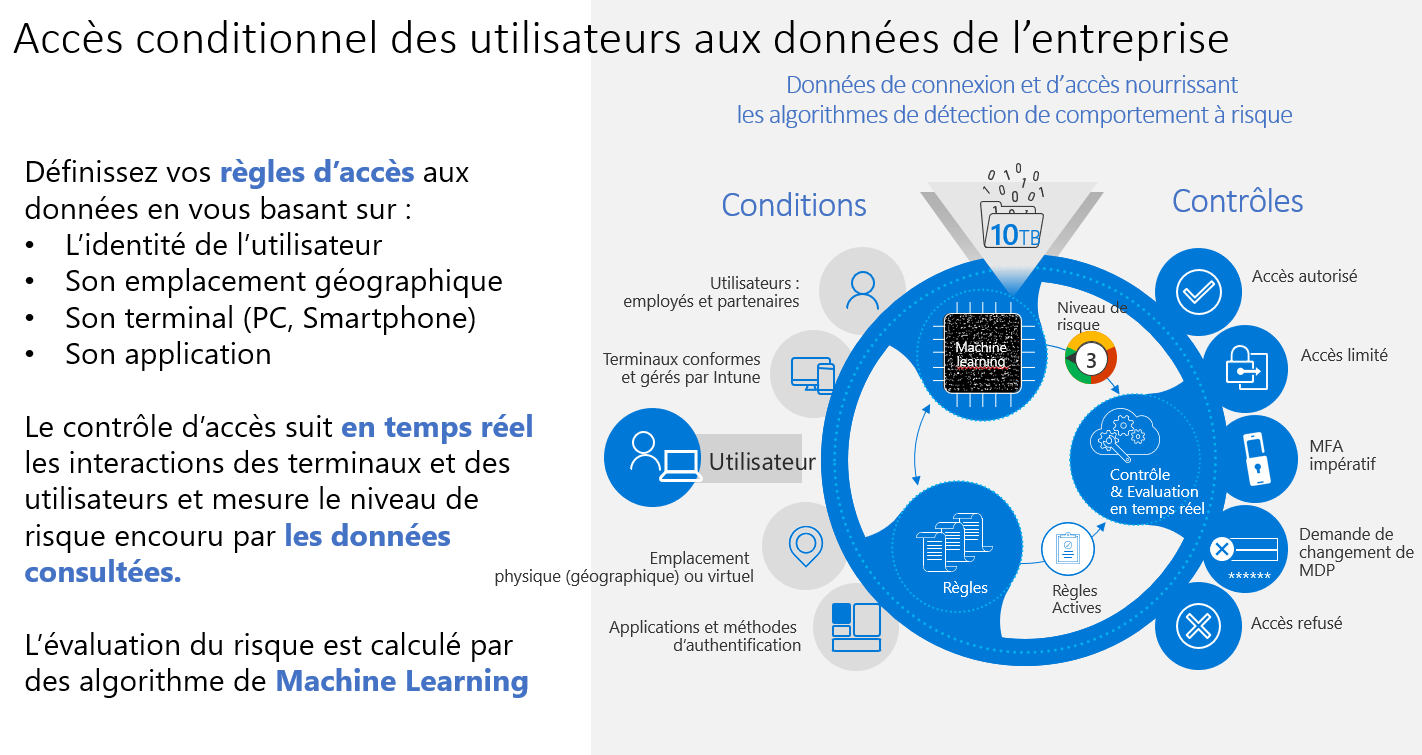

- Restreindre l’accès aux données de l’entreprise depuis un périphérique qui n’est pas conforme à certaines règles de sécurité (exemple : pas ou plus d’antivirus actif, une application classée comme suspecte est en cours d’exécution sur le périphérique…)

Vous souhaitez donc appliquer les règles suivantes :

Les périphériques (ordinateurs et smartphones/tablettes) devront :

- Avoir leur stockage chiffré (« disque dur » pour les ordinateurs et mémoire SSD pour les smartphones)

- Avoir besoin d’un identifiant de connexion pour être utilisé (mot de passe, pin code, empreinte digitale…) avec un authentification centralisée identique à celle d’Office 365 et de votre système informatique déjà en place (si elle existe)

- En cas d’inutilisation,

- L’ordinateur doit se verrouiller au bout de 20 minutes

- Le smartphone doit se verrouiller au bout de 3 minutes

- Un antivirus doit être installé et être actif. Un scan des fichiers doit être effectué au moins toutes les semaines.

- Un ensemble d’applications (app métier ou app bureautique) doit être déployé automatiquement sur les périphériques afin d’éviter au service informatique d’avoir à le faire manuellement.

- Les logiciels déjà présents sur l’ordinateur (ou installés par l’utilisateur s’il en a le droit), seront vérifiés périodiquement afin de s’assurer qu’ils ne présentent pas de menace. Une mise à jour pourra être transmise à l’utilisateur ou elle pourra être forcée.

- Si un périphérique n’est pas conforme à certaines de ces règles de sécurité, l’accès aux données de l’entreprise pourra être interdit.

- En cas de perte ou de vol, le périphérique doit pouvoir être réinitialisé à distance.

Voici une liste restreinte (et plutôt simple) des fonctionnalités de sécurité pouvant être appliquées aux périphériques des utilisateurs. Il va de soi qu’il est possible de créer des groupes de règles de sécurité différentes en fonction des utilisateurs et de la nature de leurs périphériques.

Nous venons ainsi de définir des règles d'accès conditionnelles à vos données.

A savoir

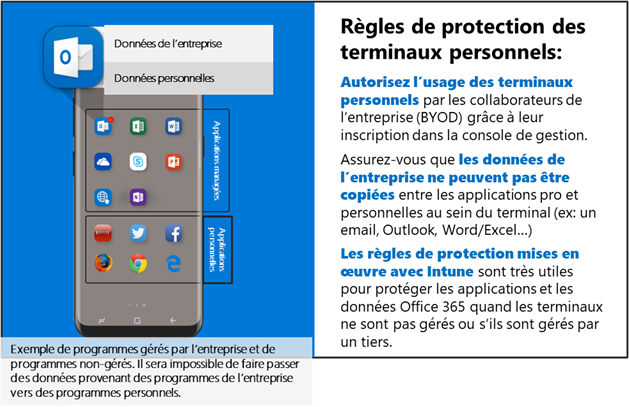

Fuite de données : Intune vous permettra également de restreindre les échanges de données (fichiers, email) de l'entreprise au travers de média (messagerie, Drive, clés USB...)

Mobilité : il est possible de restreindre les accès aux données (ou à certaines de vos données) de l’entreprise si un utilisateur se connecte depuis un pays étranger ou depuis une connexion internet suspecte. Nous ne rentrerons pas le détail de toutes les possibilités. Contactez-nous pour que nous investiguions ensemble les meilleures mesures à mettre en place.

La mise en place de ces règles de sécurité sur les périphériques de vos utilisateurs se fait au travers de l’éco-système proposé par Microsoft 365 et Microsoft Azure depuis son service dans le cloud et plus précisément par un outil dénommé Intune et de sa console de gestion que nous allons détailler ci-dessous.

Intune en deux mots

Intune fait partie d'un écosystème de gestion de la sécurité dénommé EMS (Enterprise Mobility & Security).

Ce n'est qu'une des briques que vous pouvez mettre en œuvre pour piloter la sécurité de votre entreprise via EMS qui intègre également :

- Intune

- Azure Information Protection

- Advanced Threat Analytics

- Cloup App Security

- Azure AD

Vous l’avez compris, avec Intune déployé sur l’ensemble de vos périphériques vous serez en mesure de gérer votre parc informatique de manière centralisée. Vous aurez en mains la liste de tous les terminaux avec leurs caractéristiques techniques :

- Type de périphériques

- Système d’exploitation

- Logiciels déployés

- RAM/CPU/DISK

- Usages

- Respect des règles de sécurités appliquées au terminal

Gestion des terminaux et des applications

Exemple de protection sur Outlook sur smartphone

Questions fréquemment posées

Types de licence Intune

Microsoft Intune est disponible pour répondre aux différents besoins des organisations, qu’il s’agisse d'un simple projet de gestion des terminaux ou de fonctionnalités plus avancées pour protéger des données sensibles sur des terminaux mobiles.

La plupart des licences qui incluent Microsoft Intune accordent également les droits d’utilisation du service Microsoft Endpoint Configuration Manager (la console de gestion), et ce à condition que l’abonnement reste actif. Un administrateur doit donc disposer d’une licence pour administrer Intune.

Le logiciel Microsoft Intune est inclus dans les licences suivantes :

- Microsoft 365 E5

- Microsoft 365 E3

- Enterprise Mobility + Security E5

- Enterprise Mobility + Security E3

- Microsoft 365 Business Premium

- Microsoft 365 F1

- Microsoft 365 F3

- Microsoft 365 pour entités publiques G5

- Microsoft 365 pour entités publiques G3

- Microsoft Intune Éducation

- Le logiciel Microsoft Intune Éducation est inclus dans les licences suivantes :

- Microsoft 365 Education A5

- Microsoft 365 Education A3

Les deux variantes de Microsoft Intune

Les abonnements Microsoft Intune par utilisateur et Microsoft Intune par terminal sont disponibles individuellement, en plus des offres groupées dans les abonnements répertoriés ci-dessus.

Un abonnement Microsoft Intune par appareil est disponible pour gérer les kiosques, les appareils dédiés, les appareils de salle de téléphone, IoT et d’autres appareils à usage unique qui ne nécessitent pas de fonctionnalités de gestion et de sécurité basées sur l’utilisateur.

Une licence Microsoft Intune appropriée est nécessaire si un utilisateur ou un appareil fait appel, directement ou indirectement au service Microsoft Intune, y compris en accédant au service Microsoft Intune via une API Microsoft.

Comment les licences utilisateur et périphérique affectent l’accès aux services

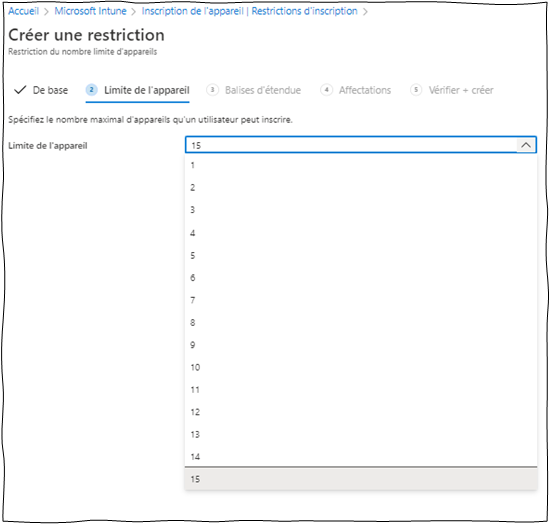

Chaque utilisateur à qui vous attribuez une licence logicielle utilisateur peut accéder aux services en ligne et aux logiciels connexes pour gérer ses applications et jusqu’à 15 appareils MDM (smartphone/tablette). L’agent Intune pour PC permet de gérer 5 machines physiques et 1 machine virtuelle par licence utilisateur.

Vous pouvez acheter des licences pour n’importe quel terminal et ce séparément des licences utilisateur. Si un terminal est utilisé par plus d’un utilisateur, soit chaque terminal nécessite une licence logicielle de périphérique, soit il faut que tous les utilisateurs possèdent leur licence logicielle Intune utilisateur.

Définir des restrictions pour l'inscription de terminaux des utilisateurs

Vous pouvez définir des règles définissant le type, la nature, la quantité et les caractéristiques des terminaux pouvant être inscrit auprès du service Intune.

Parmi les restrictions d’inscription standard que vous pouvez créer, voici quelques exemples :

- Nombre maximal d’appareils inscrits par utilisateur

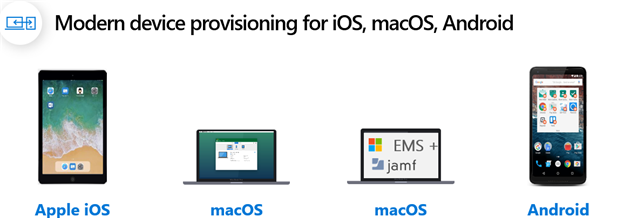

- Plateformes d’appareils qui peuvent s’inscrire :

- Administrateur d’appareil Android

- Profil professionnel Android Entreprise

- iOS/iPadOS

- macOS

- Windows

- Windows Mobile

- Version du système d’exploitation du terminal

- Version minimale

- Version maximale

- Les appareils personnels (BYOD)

Blocage des appareils Android personnels

Si vous bloquez l’inscription des terminaux Android personnels (BYOD), les terminaux avec profil professionnel Android Entreprise personnels (en savoir plus) peuvent quand même être inscrits.

Si vous bloquez l’inscription du profil professionnel Android Entreprise personnel, seuls les terminaux Android appartenant à l’entreprise peuvent s’inscrire avec des profils professionnels Android Entreprise.

Blocage des appareils iOS/iPadOS personnels

Par défaut, Intune classe les terminaux iOS/iPadOS comme personnels. Pour être classé comme détenu par l’entreprise, le terminal iOS/iPadOS doit respecter l’une des conditions suivantes :

- être inscrit avec un numéro de série ou IMEI.

- être inscrit à l’aide de l’inscription automatique des terminaux mobiles

Blocage des terminaux Windows personnels (PC sous Windows, Surface ...)

Si vous bloquez l’inscription des terminaux personnels fonctionnant sous OS Windows, Intune s'assurera que chaque nouvelle demande d’inscription se fera obligatoirement en mode Entreprise.

Les méthodes suivantes sont qualifiées comme étant autorisées en tant qu’inscription d’Entreprise Windows :

- L’utilisateur qui s’inscrit utilise un compte de gestionnaire d’inscription d’appareil.

- L’appareil s’inscrit via Windows Autopilot.

- L’appareil est inscrit auprès de Windows Autopilot mais cela ne représente pas la seule option d’inscription MDM dans les paramètres Windows.

- Le numéro IMEI de l’appareil est listé dans Inscription de l’appareil > Identificateurs d’appareil d’entreprise . (Non pris en charge pour Windows Phone 8.1)

- L’appareil s’inscrit via un package de provisionnement en bloc.

- L’appareil s’inscrit avec un GPO ou une inscription automatique à partir de Configuration Manager pour la cogestion.

Les inscriptions suivantes bien qu'étant définies comme étant en mode Entreprise par Intune, mais dans la mesure où elles ne permettent pas à l’administrateur Intune de contrôler l'appareil, elles seront bloquées :

- Inscription automatique à MDM avec jonction Azure Active Directory durant la configuration de Windows*.

- Inscription automatique à MDM avec jonction Azure Active Directory à partir des paramètres Windows*.

Les méthodes d’inscription personnelle suivantes seront également bloquées :

- Inscription automatique à MDM avec ajout de compte professionnel à partir des paramètres Windows*.

- Option Inscription à MDM uniquement à partir de Paramètres Windows.

* Ces appareils ne sont pas bloqués s’ils sont inscrits auprès d’Autopilot.

Comment inscrire des appareils dans Intune

Plusieurs méthodes d'inscription dans Intune existent en fonction des appareils concernés, de leur propriétaire (l'entreprise ou l'utilisateur (BYOD)). L'article suivant vous résumes ces possibilités.

https://docs.microsoft.com/fr-fr/mem/intune/enrollment/device-enrollment#windows-enrollment-methods

Commentaires

Vous devez vous connecter pour laisser un commentaire.