Exchange Online Protection (EOP) et Advanced Threat Protection (ATP) sont deux services proposés par Microsoft dans ses services Cloud que vous pouvez mettre en place sur votre propre serveur de messagerie (Exchange ou SMTP ou même en SaaS).

Nous vous proposons dans cet article des les découvrir l'un à la suite de l'autre.

Exchange Online Protection (EOP)

Exchange Online Protection (EOP) est le service Cloud de Microsoft de filtrage des flux de messagerie qui permet de protéger votre entreprise contre les courriers indésirables et les logiciels malveillants.

EOP est inclus dans toutes les abonnements Microsoft 365 et Office 365 qui contiennent des boîtes aux lettres Exchange Online.

Mais il est également possible de déployer EOP dans les deux architectures suivantes pour :

- Une protection de votre services de messagerie Exchange locale ou pour toute autre solution de messagerie SMTP locale (ou chez un hébergeur cloud Tiers : OVH, Gmail...)

- Une protection de votre service de messagerie Exchange locale déjà en mode Exchange hybride : Dans ce cas EOP peut être configuré pour protéger votre environnement de messagerie et contrôler le routage des messages lorsque vous combinez des boîtes aux lettres Exchange sur site et dans le Cloud O365.

EOP étant nativement inclus dans le service de messagerie Exchange sur Office 365, nous allons ici nous intéresser à son déploiement pour protéger une solution de messagerie qui n'est pas hébergée sur O365, mais que votre entreprise possède en local (on-premise) ou chez un hébergeur tiers en mode SaaS ou IaaS.

Rappel : Microsoft Defender for Office 365 est le nouveau nom de Office 365 Advanced Threat Protection (Office 365 ATP)

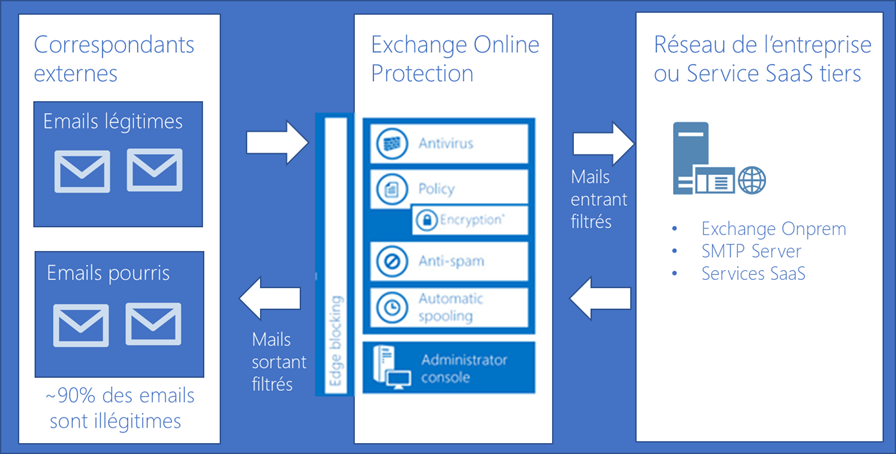

Comme on le voit dans le schéma suivant, EOP vient se positionner en frontal (devant) votre service de messagerie actuel. Ainsi le flux de mails entrant passe en premier lieu par le service EOP afin d'être nettoyé. Seul les emails légitimes sont ensuite transmis à votre serveur de messagerie.

Il en est de même pour les emails sortant afin que votre protéger la réputation de votre domaine de messagerie et ainsi ne pas vous retrouver black-listé si jamais un de vos utilisateurs ou un de vos terminaux envoie des masses d'emails non-légitimes (ou ne respectant pas les règles rédactionnelles des emails).

En moyenne, en 2020, 70 à 90% des emails reçus par les serveurs de messagerie ne sont pas légitimes. Certains sont inoffensifs, d'autres cherches à trouver des failles dans l'application des règles de sécurité de vos équipement, ou de vos utilisateurs, pour ensuite les exploiter.

- Lorsqu’un email arrive sur EOP, il passe initialement par le filtrage des connexions, qui vérifie la réputation de l’expéditeur. La majorité du courrier indésirable est arrêtée à ce stade et rejetée par EOP. Ce processus utilise des bases de données mondiales fédérées entre les opérateurs de messagerie afin de black-lister les expéditeurs non légitimes.

- Le message est ensuite inspecté pour y détecter des signes de logiciels malveillants. Si des programmes malveillants sont détectés dans le message ou dans les pièces jointes, le message est routé vers un zone de quarantaine dédiée l'administrateur informatique de votre société.

- Les messages continuent par le filtrage des stratégies, où ils sont évalués par rapport aux règles de flux de messagerie personnalisées (également appelées règles de transport) que vous créez ou appliquez à partir d’un modèle. Vous pouvez par exemple créer une règle qui envoie une notification à un responsable lorsque le courrier électronique est envoyé par un expéditeur spécifique. Les vérifications de protection contre la perte de données (DLP) ont également lieu à ce stade.

- Pour terminer, le message passe par le filtrage du contenu (également appelé blocage du courrier indésirable). Un message classé comme étant un courrier indésirable (ou hameçonnage) peut être envoyé soit en quarantaine ou dans le dossier de courrier indésirable de l'utilisateur. (ceci se défini dans le paramètres de fonctionnement d'EOP utilisateur par utilisateur, par groupe d'utilisateur, ou pour toute l'entreprise).

Tout message qui traverse l'ensemble des protections est remis au destinataire.

Advanced Threat Protection

Le nombre d'attaques lancées par des pirates informatiques dans le monde d'aujourd'hui augmente énormément. Ils utilisent diverses tactiques pour contourner la sécurité pour pirater et entrer dans les systèmes de serveurs les plus vitaux d'une organisation.

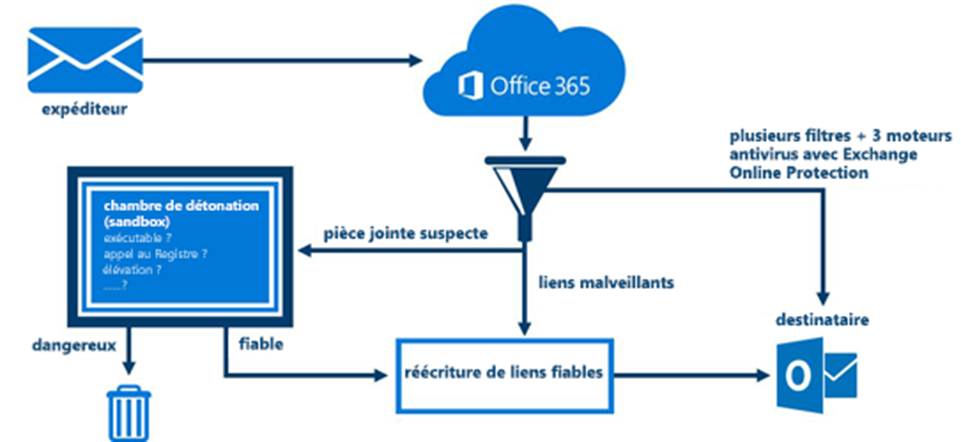

Microsoft a lancé Exchange Online Advanced Threat Protection ou, en d'autres termes, «ATP» pour protéger les utilisateurs de messagerie contre la réception de pièces jointes et de liens malveillants provenant de parties externes, les protégeant ainsi contre les attaques malveillantes ciblées par des pirates.

Il offre également aux administrateurs la possibilité de générer des rapports et un suivi avancés des informations clés lorsqu'il s'agit de comprendre qui sont les utilisateurs les plus ciblés et les différentes catégories de attaques auxquelles l'organisation est confrontée.

Il existe deux types de stratégies qui peuvent être configurées à l'aide d'ATP.

- Pièces jointes sécurisées (ATP Safe Attachments): cette stratégie permet aux administrateurs de configurer des stratégies pour bloquer les pièces jointes malveillantes que les utilisateurs reçoivent par e-mail. Les administrateurs pourront également rediriger le message vers une boîte aux lettres désignée afin que des vérifications puissent être effectuées pour s'assurer que la pièce jointe est sûre. Cette protection s'applique donc contre les logiciels malveillants et les virus inconnus, et fournit une protection zero-day pour protéger votre système de messagerie. Tous les messages et pièces jointes qui n'ont pas de signature de virus / programme malveillant connue sont acheminés vers un environnement spécial où ATP utilise diverses techniques d'apprentissage automatique et d'analyse pour détecter les intentions malveillantes. Si aucune activité suspecte n'est détectée, le message est libéré pour être remis à la boîte aux lettres.

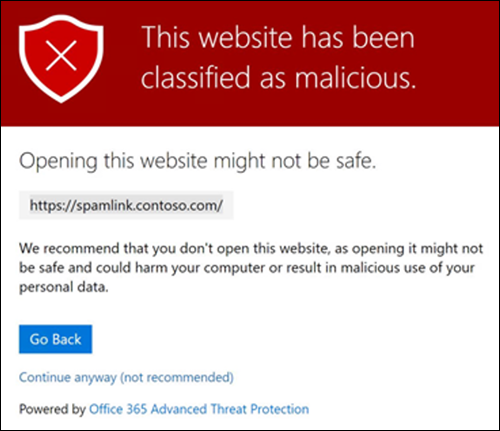

- Liens URL sécurisés (Safe links): cette stratégie permet aux administrateurs de configurer des stratégies pour vérifier et bloquer les liens de sites Web malveillants ou les URL contenus dans un e-mail que les utilisateurs reçoivent d'une partie externe. Lorsqu'un utilisateur clique sur le lien dans un e-mail, il vérifie par rapport à une liste de liens malveillants connus pour empêcher les utilisateurs d'accéder à un site Web malveillant ou à un lien.

Cette protection s'applique de manière proactive auprès de vos utilisateurs contre les URL malveillantes dans un message ou dans un document Office. La protection reste active de manière permanente à chaque fois qu'ils sélectionnent le lien, car les liens malveillants sont bloqués de manière dynamique tandis que les bons liens sont accessibles.

Les liens sécurisés sont disponibles pour les URL dans les applications suivantes:

- Applications Microsoft 365 pour entreprise sur Windows ou Mac

- Office pour le web (Word pour le web, Excel pour le web, PowerPoint pour le web et OneNote pour le web)

- Word, Excel et PowerPoint sous Windows

- Canaux et chats Microsoft Teams

Mise en œuvre :

Nous équipes d'experts certifiés sont à votre disposition pour échanger sur votre projet et la mise en place d'un service de protection de vos flux de messagerie aussi bien sur votre serveur de messagerie local ou chez votre prestataire actuel (OVH, Gmail...), mais aussi sur O365 si vous y êtes déjà abonné.

Téléphone : +33 (0)2 51 83 18 39

Commentaires

Vous devez vous connecter pour laisser un commentaire.